De «gentils hackers» français peuvent mener Siri et Google Voice en bateau grâce à des ondes radio

© Pawel Kopczynski Source: Reuters

© Pawel Kopczynski Source: ReutersDeux chercheurs en sécurité français ont montré qu'il était possible de pirater les smartphones en passant par les applications de commandes vocales telles que Siri, Google Voice ou Cortana, par l'intermédiaire d'ondes radio captées par les écouteurs

Dans un article publié par le magazine scientifique IEEE Electromagnetic Compatibility et relayé sur les portails spécialisés français tels que 01.net, José Lopes Esteves et Chaouki Kasmi, tous deux chercheurs à l'ANSSI (Agence nationale de la sécurité des systèmes d'information), l'agence qui protège les utilisateurs de nouvelles technologies des attaques qu'ils peuvent rencontrer, se sont mis dans la peau de hackers et ont montré qu'il était possible d'injecter des commandes vocales dans ces systèmes par l'intermédiaire d'ondes radio via des écouteurs du kit mains-libres.

Hackers Discover Voice Recognition Vulnerability on iOS and Android http://t.co/F1DOszZDtL@Bitdefender#securitypic.twitter.com/QhKfBpb4Lk

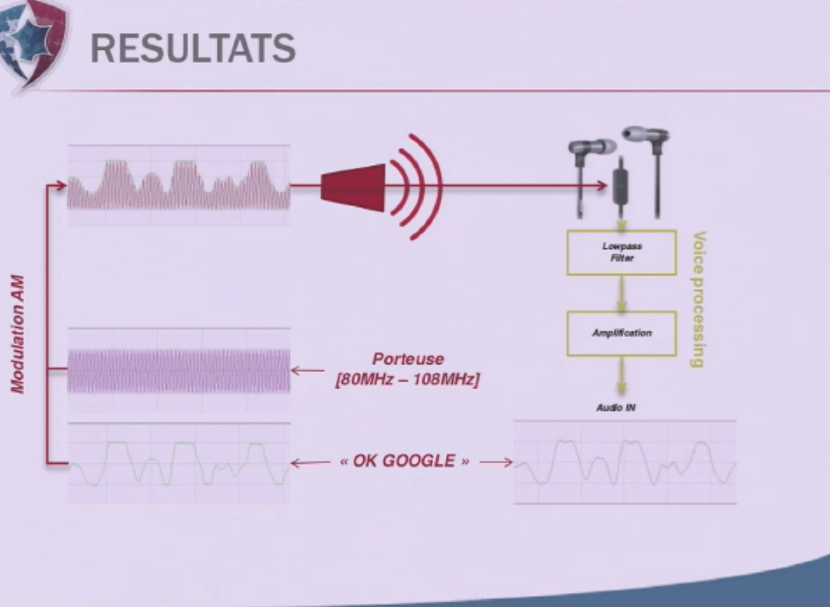

— David Bisson (@DMBisson) 15 Octobre 2015Ainsi, José Lopez Esteves explique que le câble des écouteurs est «une bonne antenne pour des fréquences comprises entre 80 et 108 MHz». D'où le procédé d'enregistrer une commande vocale, de la moduler en amplitude sur une onde porteuse de la bande 80-108 MHz et de l’envoyer vers les écouteurs.

© Capture d'écran.

© Capture d'écran.Cela créera alors un rayonnement qui va envoyer dans le câble un signal électrique qui sera automatiquement récupéré par le système de commandes vocales, après avoir été filtré et amplifié. Le signal obtenu est «relativement proche du signal vocal original».

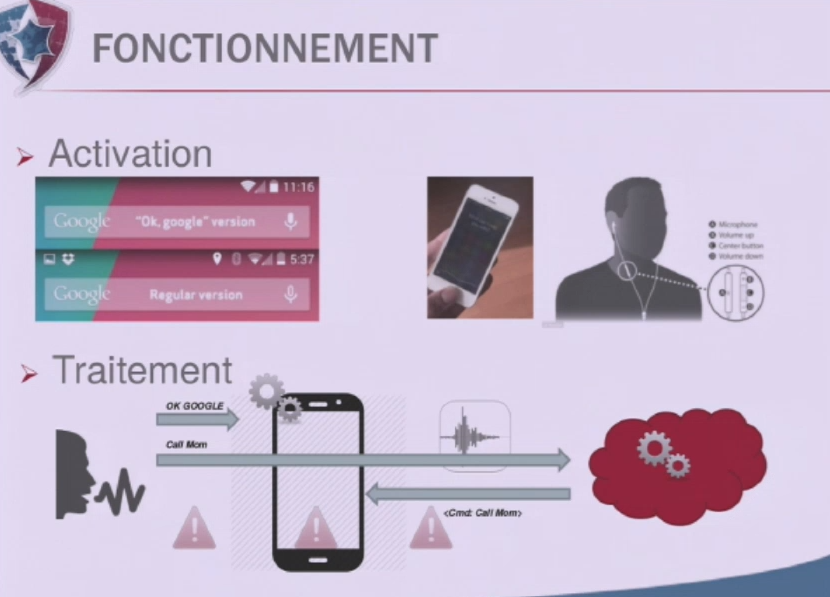

Le propriétaire du smartphone, lui, ne remarquera absolument rien car le signal envoyé est totalement inaudible, seul l'assitant vocal de l'appareil l'entendra. Par contre, ce dernier doit obligatoirement être activé en permanence (l'utilisateur dois pouvoir faire une requète oralement en disant «Ok, Google», «Dis, Siri», ou «Hey Cortana»), ce qui n'est pas toujours le cas, puisque certains utilisateurs préfèrent activer cette option manuellement (en pressant deux fois le bouton principal de l'appareil par exemple).

© Capture d'écran

© Capture d'écranSi par chance pour le hacker, la commande vocale est enclanchée, il pourra faire tout ce qu'il voudra de l'appareil de la victime : envoyer un e-mail, passer un appel, ouvrir une page internet d'un site frauduleux, passer des appels sur des numéros surtaxés etc. Plutôt effrayant donc.

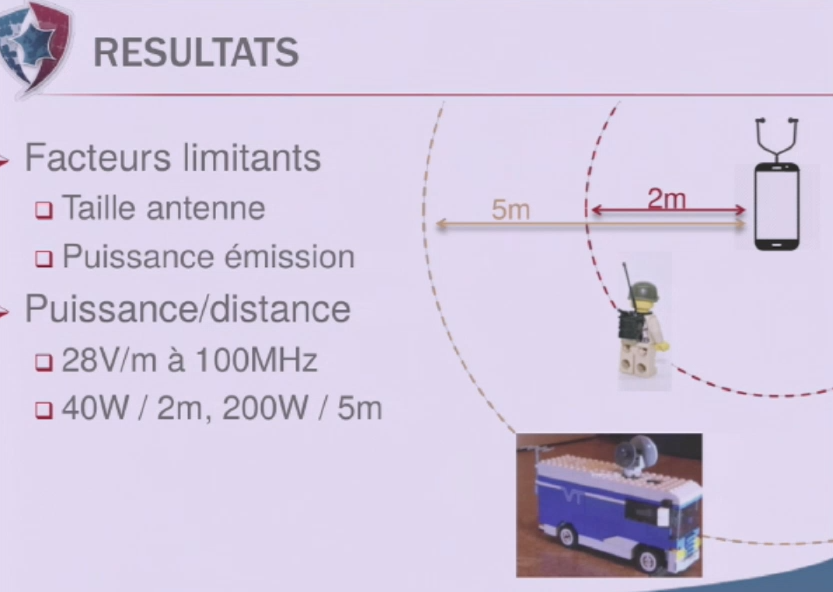

Mais que l'on se rassure : le rayon d'action n'est que de quelques mètres et nécessite un équipement radio conséquent, allant d'un bon gros sac à dos à carrément une camionette.

© capture d'écran de la vidéo de présentation static.sstic.org/

© capture d'écran de la vidéo de présentation static.sstic.org/Peu probable donc que le fraudeur passe inaperçu. De plus, si le dispositif est vraiment gros, le rayonnement qui s'en dégagera risque d'être tellement intense qu'il pourrait se griller le cerveau s'il restait à proximité de l'emmeteur.

En savoir plus : Edward Snowden révèle comment les espions «schtroumpfent» les smartphones