WikiLeaks : la CIA a développé des outils pour avancer masquée et se faire passer pour Kaspersky

Le site de Julian Assange continue d'exploiter les milliers de documents qui ont fuité des agences de renseignement US. Un outil baptisé «Hive» permet de brouiller les pistes et même d'usurper l'identité d'une société privée. Russe, par exemple...

Après la publication du lot Vault7 à partir de mars 2017, Wikileaks révèle ce 9 novembre de nouvelles caractéristiques de l'outil de piratage informatique baptisé «Hive». Développé par la CIA à des fins de renseignement et d'espionnage, ce malware pourrait servir à des opérations sous «faux drapeau», puisqu'il permet à celui qui le met en œuvre d'usurper l'identité de sociétés privées grâce à des certificats informatiques falsifiés. D'après WikiLeaks, qui met en avant des documents présentés comme ayant fuité de la CIA, c'est le cas de la société russe éditrice de logiciels antivirus Kaspersky Lab.

New WikiLeaks publication reveals CIA wrote code to impersonate Kaspersky Labs anti-virus company https://t.co/EvE8GdyAmMpic.twitter.com/geigDgIDsk

— WikiLeaks (@wikileaks) 9 novembre 2017

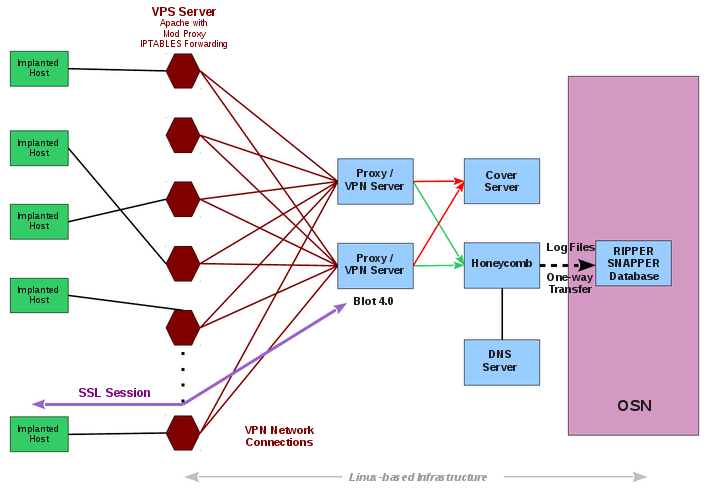

Le dispositif technique dévoilé par Wikileaks est complexe et a de quoi décourager les non-spécialistes. L'idée, elle, est simple : la CIA se cacherait derrière une série de serveurs proxy et de réseaux privés virtuels (VPN), qui permettent non seulement de brouiller l'adresse IP, mais aussi de délivrer de faux certificats. Dernière étape dans la dissimulation : de vrais-faux sites délivrant des contenus inoffensifs et banals, mais dont le rôle est de filtrer les connexions entrantes provenant des logiciels espions implantés dans tel ou tel ordinateur, tablette, téléphone ou autre objet connecté.

Les opérateurs de la CIA peuvent également donner des instructions aux logiciels espions, en ne laissant comme trace que des faux certificats d'éditeurs de logiciels, au nombre desquels Kaspersky. Dans le cas où l'organisation ou la personne ciblée par la CIA vérifierait d'où provient le trafic, elle ne trouverait que ces certificats, dûment choisis et simulés par le renseignement américain.

Inversion accusatoire contre Kaspersky ?

Le 12 juillet 2017, la General Services Administration (GSA) avait retiré Kaspersky Lab de ses listes de fournisseurs à l'administration américaine. Les agences de renseignement américaines, pas plus que Washington, n'avaient explicitement accusé Kaspersky Lab d'avoir espionné ses ordinateurs. Mais elles ont entretenu une savante ambiguïté relayée par certains médias américains. La veille 11 juillet, Bloomberg publiait ainsi un article accusant Kaspersky d'être proche du renseignement russe, le FSB.

«La #CIA a créé sa propre "#NSA"» >>> découvrez l'organigramme de la CIA publié par un journaliste RT ⤵️https://t.co/DlcEXd8zvopic.twitter.com/xujrjHxgsW

— RT France (@RTenfrancais) 9 mars 2017

Deuxième accusation : Bloomberg, sans pouvoir apporter de preuve définitive, alléguait que la société russe était mise en cause par les agences de renseignement américaines, même si elle ne le reconnaissaient pas, pour des raisons de sécurité. Bloomberg en voulait pour preuve qu'un sénateur républicain, Marco Rubio, avait posé cette question à six responsables du renseignement américain lors d'une séance au Sénat, en mai. «La question venait de nulle part», note Bloomberg, poursuivant : «C'est souvent le signe qu'un sénateur essaie d'attirer indirectement l'attention sur quelque chose qu'il a appris lors de briefings secrets.»

Aussi, avec cette logique quelque peu contestable, Bloomberg a cru pouvoir étayer la thèse d'une intrusion de Kaspersky dans les ordinateurs de la NSA, et, en deuxième instance, donner un peu plus de corps à la théorie d'une ingérence russe supposée aux Etats-Unis, sans savoir si l'on parle exactement de médias, et donc de contenus éditoriaux, ou bien de piratage informatique stricto sensu.

«La #CIA est maintenant une organisation paramilitaire et de cyber-guerre», selon un de ses ex-agentshttps://t.co/wqubtF4IQVpic.twitter.com/AIdQSduV0q

— RT France (@RTenfrancais) 14 mars 2017

Kaspersky s'est par ailleurs illustré fin octobre, embarrassant encore un peu plus la NSA et fragilisant la thèse de «piratages» russes martelée depuis l'élection de Donald Trump. Les logiciels anti-virus développés par la société russe, peut-être trop efficaces, ne se sont pas contentés de repérer les malwares communs sur les ordinateurs de la NSA, mais ils ont également débusqué et mis en quarantaine des programmes espions, développés secrètement par l'agence elle-même. Comme pour n'importe quel logiciel malveillant, les codes sources ont été isolés par l'antivirus et transmis – là aussi comme pour tout nouveau malware inconnu – à Kaspersky pour analyse.

Alexandre Keller